Erstmal ein paar Verhaltensweisen vorweg:

- Niemals auf Links in E-Mail klicken! Never. Manchmal kann es allerdings sein, dass ein Anbieter einen Bestätigungslink versendet. Moderne Versionen dieser Bestätigungsmails schicken einen Code mit, welcher sich in ein Textfeld der Loginseite eingeben lässt. Dann lieber Code merken und auf der Login Seite des Anbieters eingeben.

- Geht immer direkt auf eure Banking Seite zum Beispiel "https://www.sparkasse.de". Diese URL direkt im Browser eingeben. Auch nicht erst auf Google suchen und dann draufklicken! Gebt sowas bitte entweder direkt ein, oder Bookmarked euch diese wichtigen Seiten.

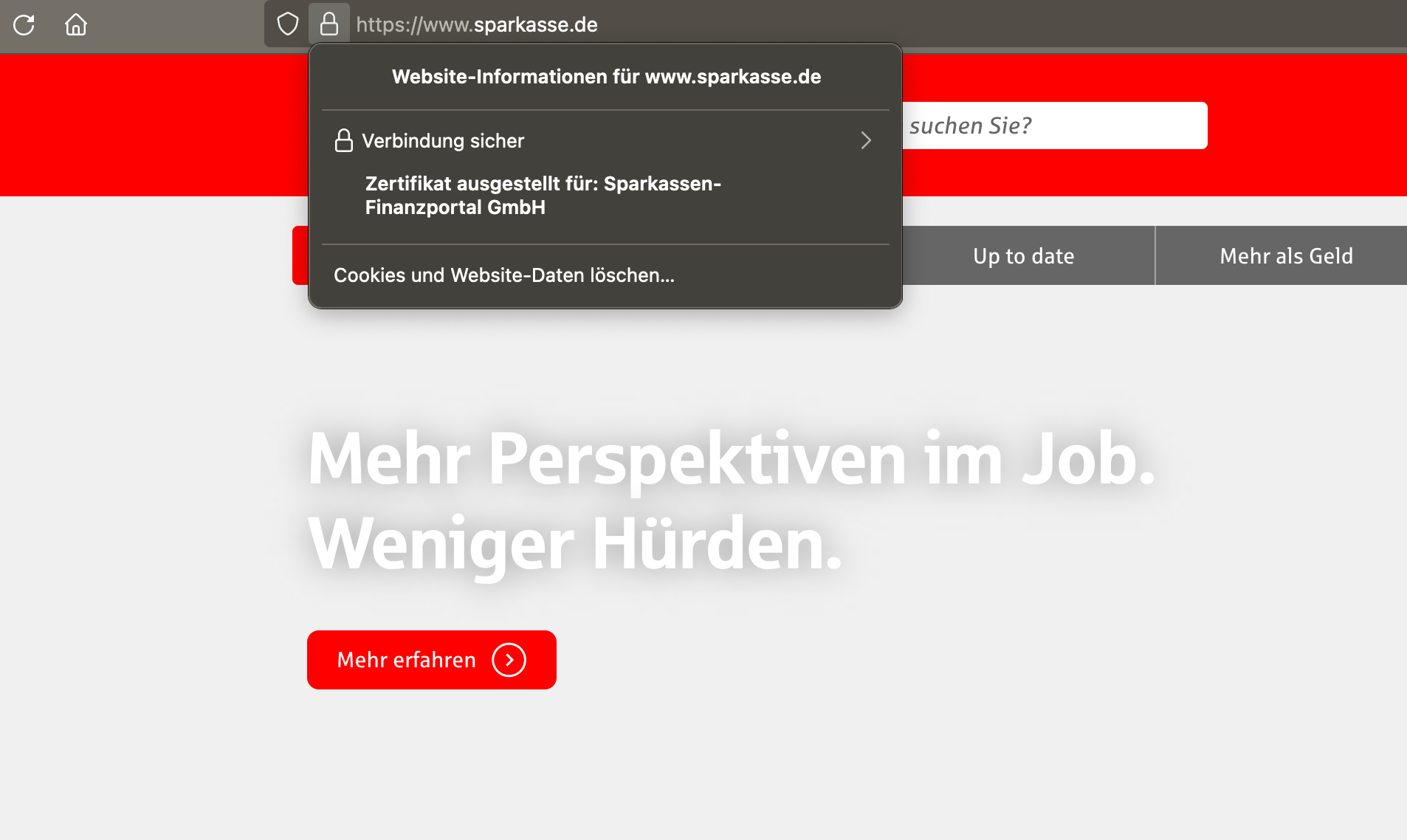

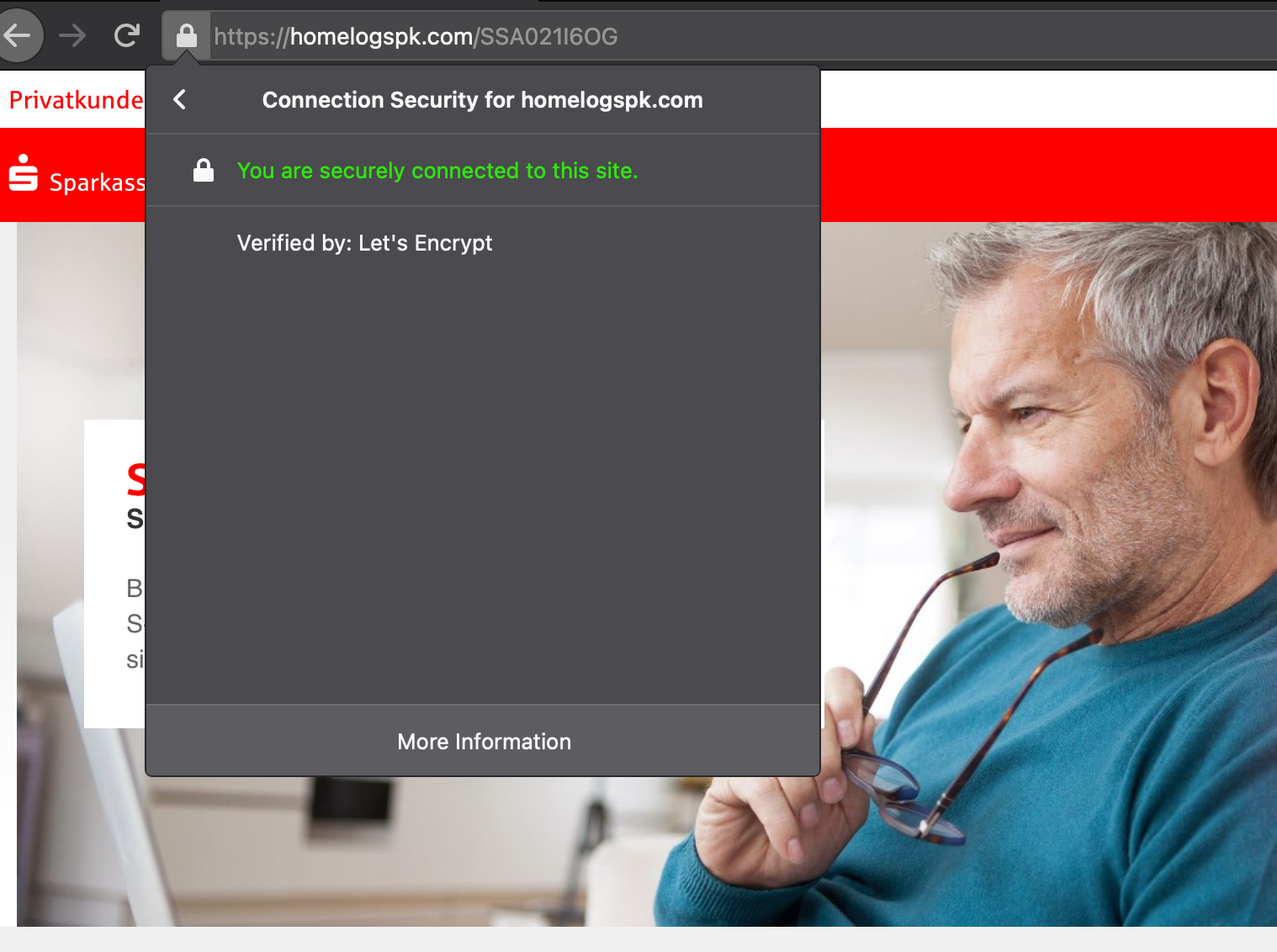

- Auf der Login Seite des Anbieters immer das SSL Zertifikat kontrollieren! In Firefox geht dies zum Beispiel durch einen klick auf das kleine Schloss oben links neben der URL.

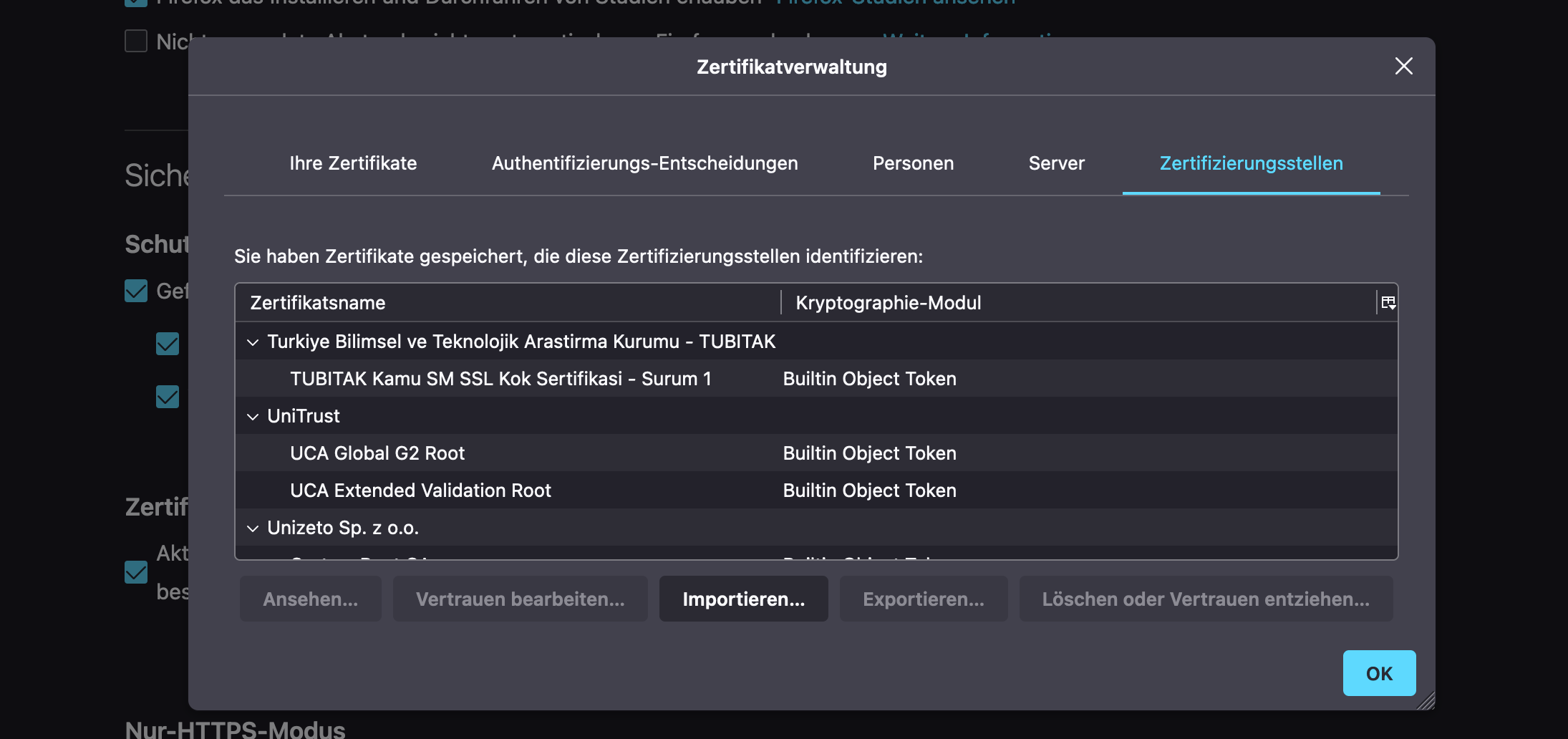

- In Öffentlichen Wifi-Netzwerken immer einen VPN benutzten. Dieser verringert die Gefahr vor Man-in-the-middle Angriffen. Es kann leider auch passieren, dass eine sogenannte CA (Certificate Authority) gehackt worden ist. Diese CAs denen dein Browser vertraut stehen im Browser. Wird solch eine CA gehackt, ist leider der Blick auf das "Schloss-Symbol" nicht ausreichend.

- Bei E-Mails mit Anhang von Kollegen oder Freunden, NIEMALS den Anhang öffnen! Immer den Absender persönlich kontaktieren. Kennt man den Absender nicht, reicht heutzutage leider ein Telefongespräch oder eine SMS nicht aus! SMS können gefaked sein!

Mehr zu VPNs gibt es hier:

1. Design

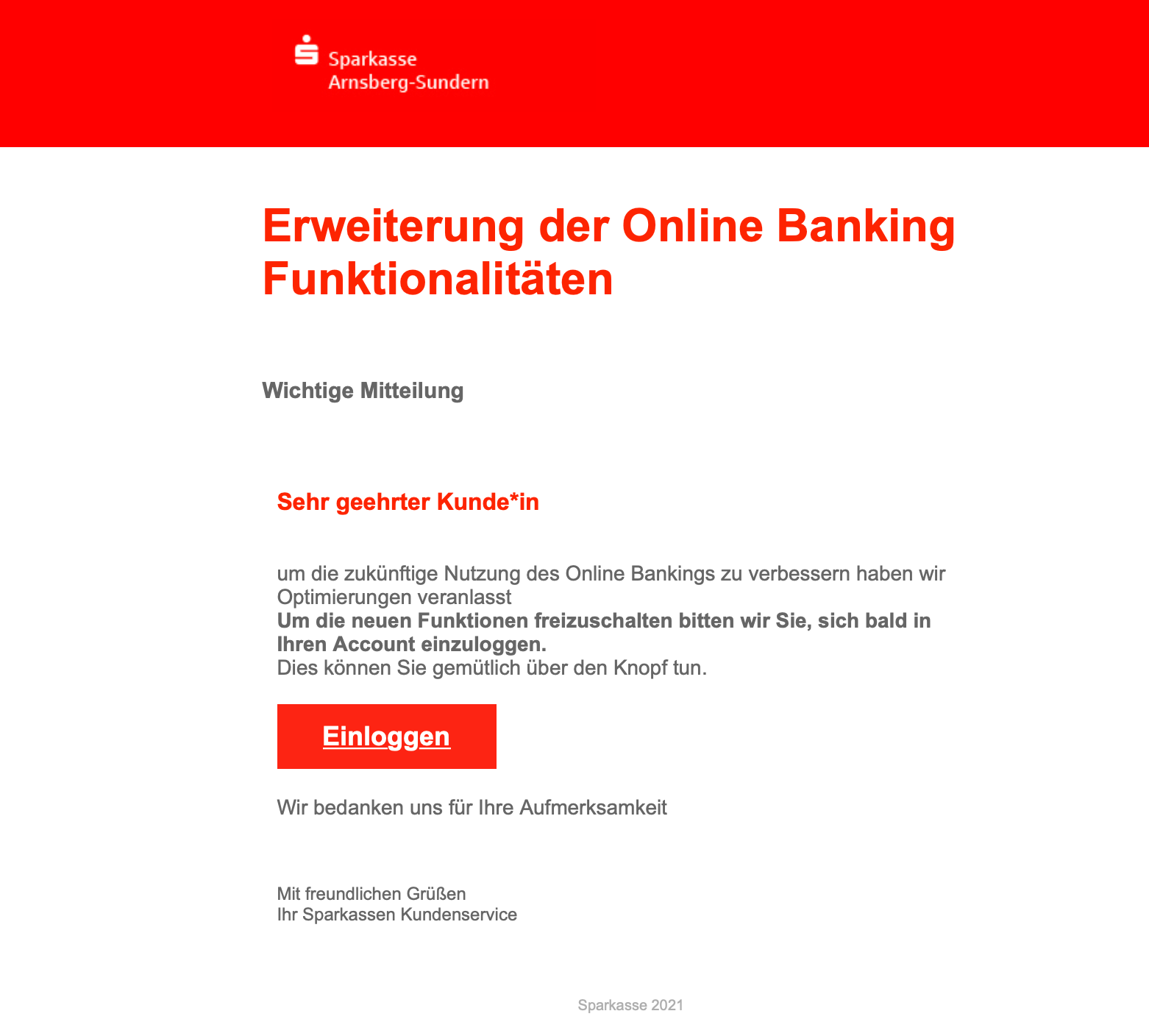

Schaut euch mal folgende E-Mail an. Sie ist eine Phising Mail welche mir die Tage an mein Spam Mail Account zugestellt wurde.

2. Verpixeltes Logo

Auf dem obigen Screenshot fällt einem sofort auf, dass das Logo nicht in voller Auflösung dargestellt wird. Es ist ein bisschen verpixelt. Sowas kann bei Phising-Mails passieren, ist aber noch kein eindeutiger Indikator dafür, dass es sich auf jeden Fall um Phising handelt.

3. Einrückungen

Hier passt zum Beispiel auch die Einrückung nicht. Der Betreff mit "Wichtige Mitteilung" ist zu weit links eingerückt. Original E-Mail Meldungen der Sparkasse würden niemals so inkonsistent im Design aussehen.

Dies ist aber noch kein Anzeichen, dass die E-Mail nicht von der Sparkasse stammt.

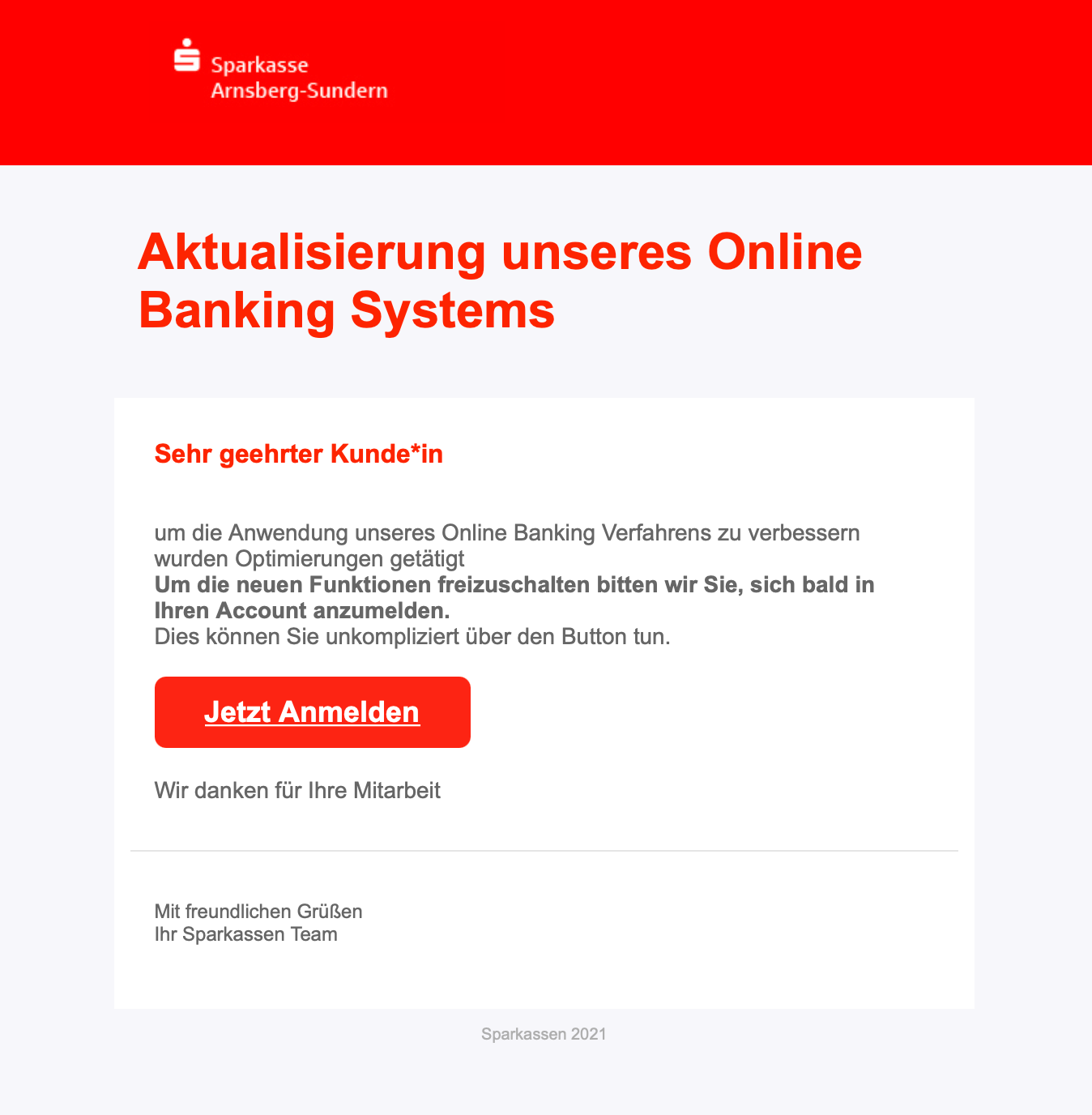

Hier auch wieder eine E-Mail, dieses mal aber mit verbessertem Design.

Das Design der E-Mail sagt leider noch gar nichts über eine gut gemachte Phising Mail aus. Um wirklich sicher zu sein müssen wir mehrere Faktoren einbeziehen!

4. Wording

Hier verrät sich meist schon eine Phising Mail ohne in die Rohdaten der Mail zu schauen.

Meist wirst du in Phising Mails nicht direkt angesprochen sondern wie hier in dem Beispiel mit: "Sehr geehrter Kunde*in".

Auch würde wohl niemand solch eine E-Mail schreiben: "... haben wir Optimierungen veranlasst!" oder "Um die neuen Funktionen freizuschalten bitten wie Sie, sich bald in Ihren Account einzuloggen.

Auch bei Wording gilt: Eine Phising Mail kann so gut auf euch persönlich zugeschnitten sein, dass auch das Wording perfekt sein kann. Gerade wenn es aussieht, als ob die Phising-Mail von einem Kollegen kommt, fallen leider viele auf gut gemachtes Phising rein. Hier geht es meist aber um ganz anderes als der reine Login zu dem Online Banking. Ein unachtsamer Klick, der Download des Word Dokumentes und schon hat man vielleicht seine ganze Firma durch einen Erpressungstrojaner in den Ruin getrieben. Auch hier gilt wie immer: Niemals auf Links klicken.

5. Logik

Dein Anbieter wird dich niemals dazu veranlassen dich in deinem Account einzuloggen um irgendetwas freizuschalten. Es kann sein, dass du eine E-Mail bekommst mit dem Hinweis, dass es neue Funktionalitäten gibt. Jedoch solltest du in solch einem Fall immer direkt auf die Homepage deines Anbieters gehen. Niemals auf Links klicken, wenn du nicht weißt was du tust.

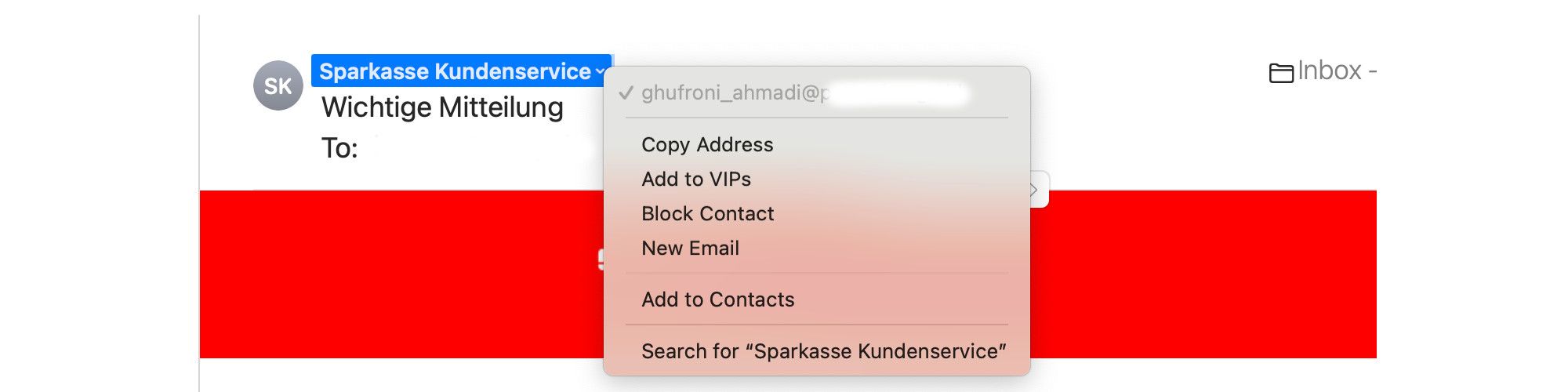

6. Absender

In diesem Feld kann sehr leicht auch: Sparkassen Kundenservice mit der E-Mail kundenservice@sparkasse.de stehen. Auf diese Angabe ist leider kein Verlass, denn die sogenannten Header Zeilen legt auch der Sender fest. Header Zeilen kann man sich so vorstellen wie eine Absender Adresse auf dem Postweg. Hier könnte auch jeder einfach so die Adresse der nächsten Sparkassenfiliale draufschreiben.

Der Absender kann also ein erster Hinweis sein, eine Garantie, dass es sich um Phising handelt ist leider noch nicht gegeben.

Obige E-Mail sollte also schon längst im Papierkorb gelandet sein, ich will diese E-Mail aber zu Demonstrationszwecken noch weiter zerlegen.

7. Rohdaten

Bis jetzt solltet ihr ja die E-Mail schon gelöscht haben.

Hier geht es tiefer in die Materie, wollt ihr wirklich tief einsteigen dann seid ihr hier richtig. Ich erkläre jetzt nicht alle Details, ihr solltet euch schon ein bisschen auskennen, und wissen was eine Kommandozeile ist. Außerdem solltet ihr auf einem UNIX-Ähnlichen System unterwegs sein. Dies kann Linux sein, oder ein Apple System oder auch viele weitere. Windows fällt da nicht darunter.

Die Rohdaten der E-Mail verraten alles. Hier sieht man, von wem die E-Mail kommt und über welche Stationen die E-Mail verschickt wurde.

Apple Mail

Benutzt ihr das Apple Mail Programm, lassen sich die Rohdaten der E-Mail wie folgt auslesen:

- Ansicht -> Nachricht -> Rohdaten

- oder: Alt+Apple+U

Google Mail

- Rechts oben sind drei kleine Punkte. In diesem Menü: Orignal Anzeigen oder Show Original anklicken.

Gleich ganz oben steht normalerweise, woher die E-Mail kam. Die Received: Zeilen markieren die einzelnen Stationen welche die E-Mail nahm.

Ich habe unten hier einen Teil des Raw-Headers gepasted. Die Sender sowie die Empfänger E-Mail habe ich unkenntlich gemacht.

Return-Path: <Ghufroni_ahmadi@reallynotsparkasse.go.id>

Delivered-To: johannes@garantiertkeineechtemailadresse.de

Received: from mail.meinmailanbieterdenesnichtgibt.de ([0.0.0.0])

by 2d973be20f4f with LMTP

id FgqvCRilhGFGeQYAYnSNdg

(envelope-from <Ghufroni_ahmadi@reallynotsparkasse.go.id>)

for <empfaenger@example.com>; Fri, 05 Nov 2021 04:29:28 +0100

Received: from mx1.reallynotsparkasse.go.id (mx1.reallynotsparkasse.go.id [123.190.0.0])

In den Rohdaten sieht man also, dass die E-Mail von einem Mail Server kam, welcher mx1.reallynotsparkasse.go.id hieß. Es kann hier auch sein, dass dazwischen noch mehrere Received: Zeilen deines eigenen Anbieters stehen, bevor der eigentliche Sender so klar da steht. Hier ist es ja eindeutig. Hier steht kein Server der Sparkasse. Aber das ganze kann noch komplizierter werden.

Denn schaut euch mal an was ich von meiner örtlichen Sparkasse bekommen habe:

Received: from mda3f1.sendnode.com (mda3f1.sendnode.com. [185.98.0.0])

by mx.google.com with ESMTPS id y2si8011012wrn.251.2021.08.06.01.21.19

for <garantiertkeineechtemailadresse@example.com>

(version=TLS1_3 cipher=TLS_AES_256_GCM_SHA384 bits=256/256);

Fri, 06 Aug 2021 01:21:20 -0700 (PDT)Sowas bekommt man schonmal gerne von seiner Bank. Das ganze wurde anscheinend über einen Newsletter Dienst gesendet.

Doch wie lässt es sich jetzt überprüfen, dass sendnode.com überhaupt E-Mails im Namen der Sparkasse versenden darf? (Hier gibt es auch automatisierte Verfahren: SPF) Wir wollen das jetzt aber mal manuell überprüfen.

Die E-Mail soll von aktuelles.sparkasse-nuernberg.de stammen. Ist sendnode.com also berechtigt, im Namen der Sparkasse E-Mails zu senden?

Dazu schauen wir uns die DNS Records der Sparkasse genauer an:

Hierzu verwenden wir das Tool "dig".

Gebt also folgendes in die Kommandozeile ein:

dig +short aktuelles.sparkasse-nuernberg.de MX

➜ ~ dig +short aktuelles.sparkasse-nuernberg.de MX

100 mail10.sendnode.com.

➜ ~ dig aktuelles.sparkasse-nuernberg.de MX

; <<>> DiG 9.10.6 <<>> aktuelles.sparkasse-nuernberg.de MX

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 64083

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

;; QUESTION SECTION:

;aktuelles.sparkasse-nuernberg.de. IN MX

;; ANSWER SECTION:

aktuelles.sparkasse-nuernberg.de. 1790 IN MX 100 mail10.sendnode.com.

;; Query time: 1 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Nov 05 12:01:07 CET 2021

;; MSG SIZE rcvd: 96

Das schaut schonmal gut aus. Wenn jetzt noch in einem TXT Record der Domain aktuelles.sparkasse-nuernberg.de die IP-Adresse des mda3f1.sendnode.com steht, scheint alles in Ordnung zu sein.

➜ ~ dig aktuelles.sparkasse-nuernberg.de TXT | grep spf1

aktuelles.sparkasse-nuernberg.de. 1746 IN TXT "v=spf1 ip4:109.234.127.0/24 ip4:80.82.206.0/26 ip4:185.98.184.0/24 -all"

Wir wollen jetzt wissen, zu welcher IP-Adresse die Domain mda3f1.sendnode.com zugeordnet ist:

➜ ~ dig +short mda3f1.sendnode.com A

185.98.184.241

Im spf Record der Domain: aktuelles.sparkasse-nuernberg.de steht: ip4:185.98.184.0/24 die Ip ist: 185.98.184.241. Also wären alle IP Adressen von: 185.98.184.1 bis 185.98.184.254 valide Sender.

If you press this button it will load Disqus-Comments. More on Disqus Privacy: Link